Многие потребительские твердотельные накопители утверждают, что поддерживают шифрование, и BitLocker им поверил. Но, как мы узнали в прошлом году, на этих дисках часто не было надежного шифрования файлов. Microsoft просто изменила Windows 10, чтобы перестать доверять этим отрывочным SSD и по умолчанию использовать программное шифрование.

Таким образом, твердотельные диски и другие жесткие диски могут претендовать на «самошифрование». В противном случае BitLocker не будет выполнять никакого шифрования, даже если вы включили BitLocker вручную. Теоретически это было хорошо: накопитель мог сам выполнять шифрование на уровне прошивки, ускоряя процесс, снижая использование ЦП и, возможно, экономя немного энергии. На самом деле это было плохо: на многих дисках были пустые мастер-пароли и другие ужасные сбои в системе безопасности. Мы узнали, что потребительским твердотельным накопителям нельзя доверять использование шифрования.

Теперь Microsoft все изменила. По умолчанию BitLocker игнорирует диски, заявленные как самошифрующиеся, и выполняет шифрование программно. Даже если у вас есть диск, который утверждает, что поддерживает шифрование, BitLocker не поверит этому.

Это изменение появилось в Windows 10 KB4516071 Обновление, выпущенное 24 сентября 2019 г., было обнаружено SwiftOnSecurity в Twitter:

Microsoft отказывается от производителей SSD: Windows больше не будет доверять дискам, которые говорят, что они могут шифровать себя, BitLocker по умолчанию будет использовать шифрование AES с ускорением процессора. Это после разоблачения общих проблем с шифрованием на базе прошивки.https://t.co/6B357jzv46 pic.twitter.com/fP7F9BGzdD

— SwiftOnSecurity (@SwiftOnSecurity) 27 сентября 2019 г.,

Существующие системы с BitLocker не будут автоматически перенесены и будут продолжать использовать аппаратное шифрование, если они изначально были настроены таким образом. Если в вашей системе уже включено шифрование BitLocker, необходимо расшифровать диск, а затем зашифровать его еще раз, чтобы убедиться, что BitLocker использует программное шифрование, а не аппаратное. Этот бюллетень по безопасности Microsoft включает команду, которую вы можете использовать, чтобы проверить, использует ли ваша система аппаратное или программное шифрование.

Как отмечает SwiftOnSecurity, современные процессоры могут выполнять эти действия в программном обеспечении, и вы не должны увидеть заметного замедления, когда BitLocker переключается на программное шифрование.

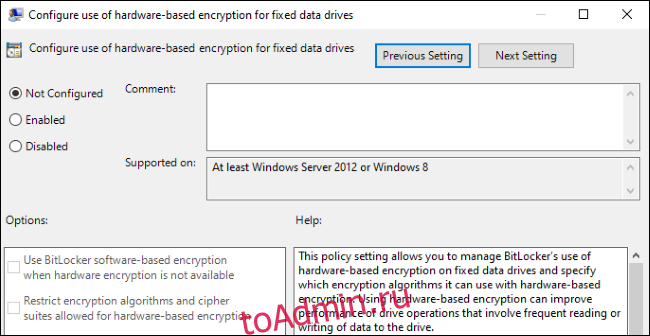

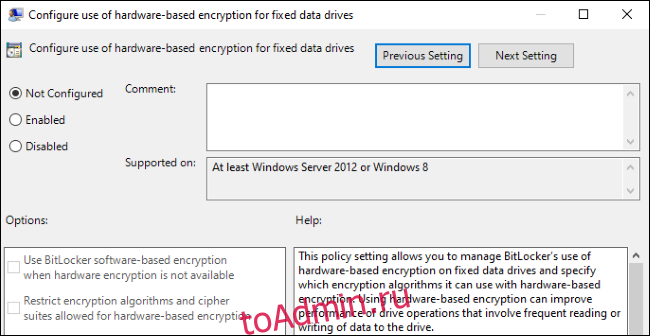

BitLocker по-прежнему может доверять аппаратному шифрованию, если хотите. По умолчанию эта опция отключена. Для предприятий, у которых есть диски с микропрограммным обеспечением, которому они доверяют, параметр «Настроить использование аппаратного шифрования для фиксированных дисков с данными» в разделе «Конфигурация компьютера» Административные шаблоны Компоненты WindowsBitLocker Drive EncryptionFixed Data Drives в групповой политике позволит им повторно активировать использование аппаратного шифрования. Все остальные должны оставить это в покое.

Жаль, что Microsoft и все мы не можем доверять производителям дисков. Но в этом есть смысл: конечно, ваш ноутбук может быть произведен Dell, HP или даже самой Microsoft. Но знаете ли вы, какой привод в этом ноутбуке и кто его изготовил? Доверяете ли вы, что производитель этого диска надежно обрабатывает шифрование и выпускает обновления в случае возникновения проблем? Как мы узнали, вероятно, не стоит. Теперь Windows тоже не будет.