Оцените недостатки безопасности вашего центра обработки данных до того, как это сделают злоумышленники!

Одна из многих новостей, которые мы слышим в нынешнюю цифровую эпоху, — это кибератака. Это мешает бизнесу, наносит ущерб репутации и вызывает панику у конечных пользователей.

Как вы гарантируете, что ваша сетевая инфраструктура способна противостоять кибератакам?

Прошли те времена, когда вы полагались на годовые или ежеквартальные результаты тестов на проникновение. В нынешнюю эпоху вам нужна автоматическая симуляция атаки взлома (BAS), непрерывное сканирование активов и, конечно же, защита.

Благодаря следующим инструментам, которые позволяют имитировать реальную атаку на ваш центр обработки данных, чтобы вы могли просмотреть результаты и принять меры. Лучшая часть — это некоторые инструменты, которые позволяют автоматизировать действие.

Готовы готовиться к худшему?

Оглавление

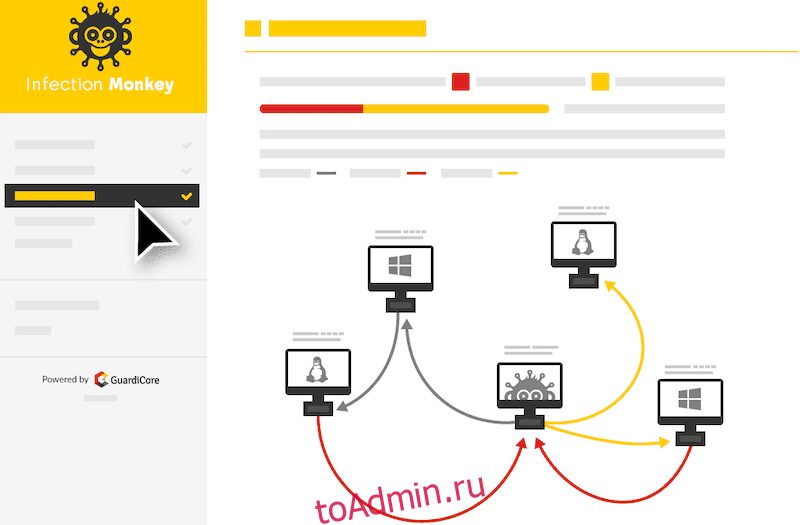

Инфекционная обезьяна

Вы запускаете свое приложение в облаке? Использовать Инфекционная обезьяна для тестирования вашей инфраструктуры, работающей в Google Cloud, AWS, Azure или в помещении.

Infection Monkey — это инструмент с открытым исходным кодом, который можно установить в Windows, Debian и Docker.

Вы можете запускать автоматическую симуляцию атаки для кражи учетных данных, неправильной конфигурации, скомпрометированных активов и т. д. Некоторые из функций, заслуживающих упоминания.

- Ненавязчивая симуляция атаки, поэтому она не влияет на работу вашей сети.

- Подробный аудиторский отчет с действенными рекомендациями по усилению защиты веб-серверов или другой инфраструктуры.

- Низкий уровень использования ЦП и памяти

- Визуализируйте карту сети и злоумышленников

Если вы директор по информационной безопасности или от службы безопасности, то отчет вам понравится. Это БЕСПЛАТНО, так что попробуйте сегодня.

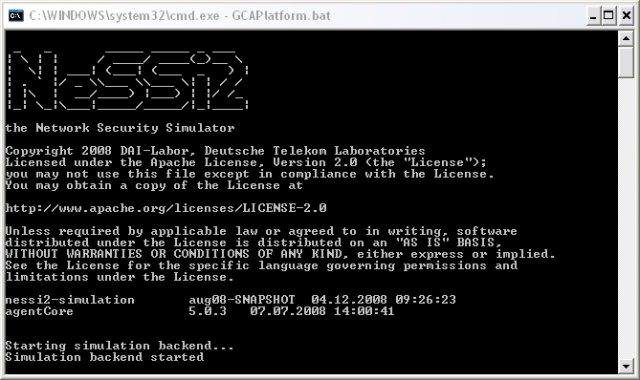

НеССи2

НеССи2 является открытым исходным кодом, работающим на платформе JIAC. NeSSi расшифровывается как Симулятор сетевой безопасности, так что вы можете догадаться, что он делает. Основное внимание уделяется тестированию алгоритмов обнаружения вторжений, анализу сети, автоматическим атакам на основе профилей и т. д.

Для установки и запуска требуется Java SE 7 и MySQL.

КАЛЬДЕРА

Средство эмуляции противника. КАЛЬДЕРА поддерживает только сеть домена Windows.

Он использует модель ATT&CK для тестирования и воспроизведения поведения.

Кроме того, вы также можете попробовать Метта через Убер.

Форесеети

securiCAD от foreseeti позволяет виртуально атаковать вашу инфраструктуру для оценки и управления рисками. Он работает в трех простых концепциях.

- Создайте модель — добавьте все (сервер, маршрутизатор, брандмауэр, службы и т. д.), которые вы хотите протестировать.

- Смоделируйте атаку — чтобы узнать, сломается ли ваша система и когда.

- Отчет о рисках — на основе данных моделирования будет создан отчет о действиях, который вы можете реализовать, чтобы снизить общий риск.

securiCAD — это готовое решение для предприятий, и у него есть версия для сообщества с ограниченными функциями. Стоит попробовать, чтобы увидеть, как это работает.

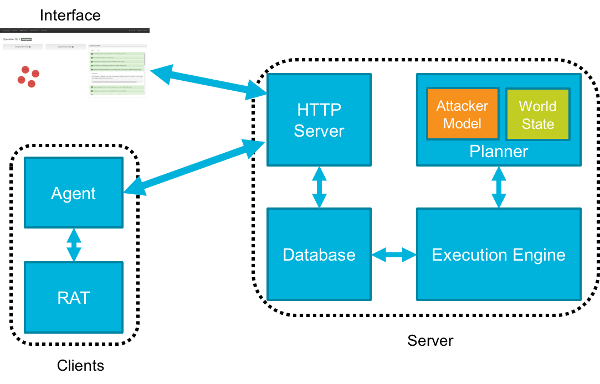

AttackIQ

AttackIQ — одна из популярных масштабируемых платформ проверки безопасности для повышения безопасности вашего центра обработки данных. Это наступательно-оборонительная система, помогающая инженерам по обеспечению безопасности тренироваться, возможности красной команды.

Платформа интегрирована с жизненно важным фреймворком — MITRE ATT&CK. Некоторые из других особенностей.

- Разработано исследовательской группой AttackIQ и лидером отрасли в области безопасности

- Настройте сценарий атаки, чтобы имитировать реальные угрозы

- Автоматизируйте атаки и получайте непрерывный отчет о состоянии безопасности

- Легкие агенты

- Работает на основной операционной системе и хорошо интегрируется с существующей инфраструктурой

Они предлагают двухнедельную БЕСПЛАТНУЮ пробную версию, чтобы попробовать свою платформу. Попробуйте проверить, насколько хорошо у вас обстоят дела с инфраструктурой.

КОСА

Знайте, на каком уровне угроз безопасности находится ваша организация. Коса Платформа получила мощный и простой в использовании рабочий процесс для создания и запуска реальной кампании киберугроз. С помощью данных вы можете анализировать свои конечные точки безопасности в режиме реального времени.

Scythe предлагается как модель SaaS или локально. Являетесь ли вы красной, синей или фиолетовой командой — она подходит всем.

Если вы заинтересованы в изучении активности красной команды, ознакомьтесь с этим онлайн курс.

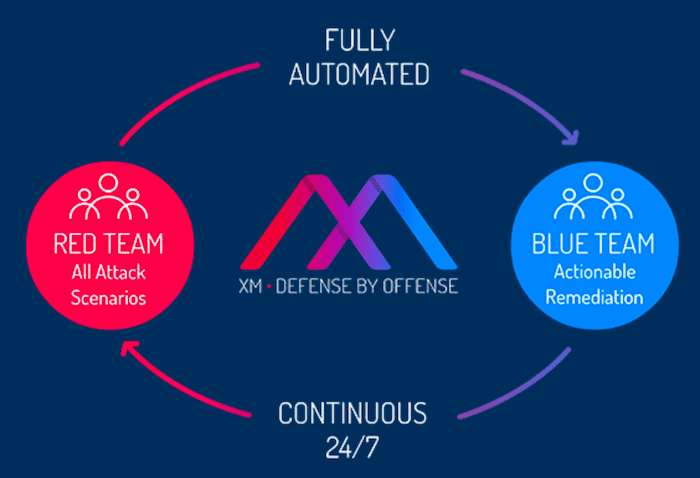

ХМ Кибер

ХМ Кибер предлагает автоматизированное решение для моделирования усовершенствованных постоянных угроз (APT). Держитесь впереди нападающего.

Вы можете выбрать цель для запуска и настройки текущих атак, а также получить приоритетный отчет об исправлении — некоторые основные сведения об инструменте.

- Настройте сценарий атаки в зависимости от потребностей

- Визуализируйте путь атаки

- Современные методы атаки

- Рекомендации по передовому опыту и политикам

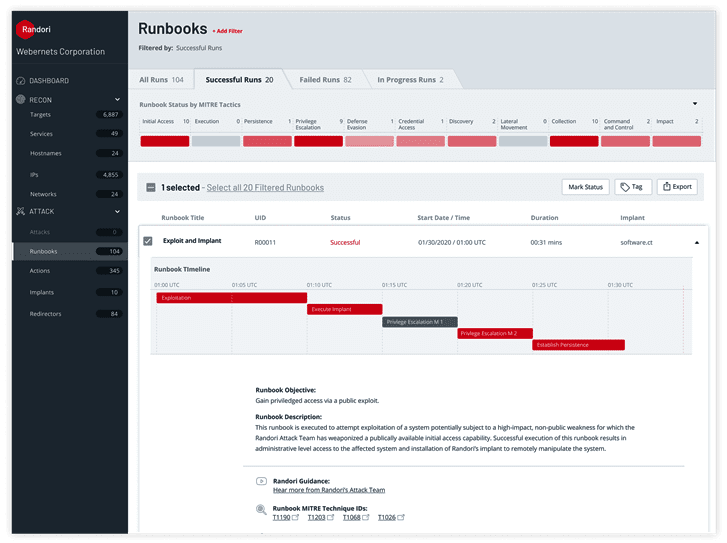

Рандори

Рандори — это надежная автоматизированная платформа кибератак Red Team для тестирования эффективности систем безопасности в предотвращении атак. Он способен генерировать и запускать настоящие эксплойты и атаки так же, как и злоумышленник, но безопасным способом.

Платформа имеет такие преимущества, как;

- Оценка комплексных решений безопасности и выявление слабых мест.

- Дайте представление о том, как атака увидит активы организации.

- Позволяет командам безопасно имитировать реальные атаки на ИТ-системы организации.

- Обеспечивает анализ целей атаки в реальном времени

- Это позволяет вам тестировать защиту, выявлять слабые места и перестать полагать, что вы в безопасности.

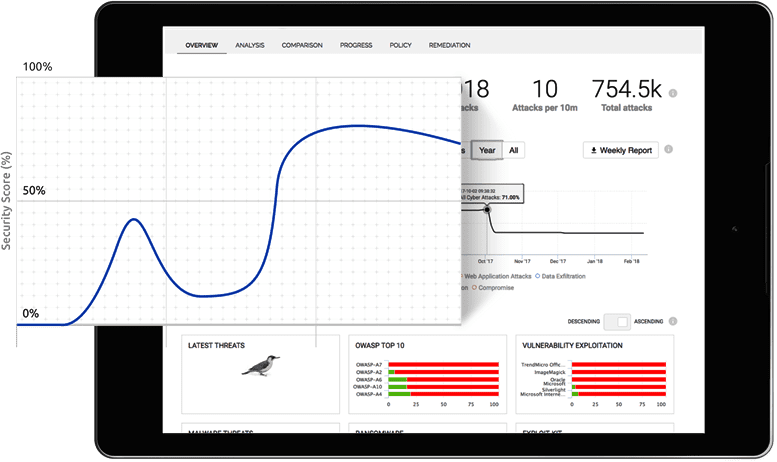

Пикус

Picus — это решение для обеспечения безопасности и управления рисками, которое позволяет вам постоянно оценивать, измерять и устранять уязвимости, что позволяет вашей организации опережать киберпреступников. Благодаря простой в настройке и использовании информационной панели, Пикус Платформа моделирования нарушений безопасности и атак обеспечивает реальные атаки для проверки вашей защиты и определения того, обеспечивают ли они адекватную защиту.

Он имеет такие преимущества, как;

- Обширная база данных угроз и соответствующие меры защиты

- Выявление в режиме реального времени как слабых, так и сильных уровней безопасности, что позволяет командам быстро выявлять и устранять пробелы в безопасности.

- Точная настройка и максимизация сложных технологий безопасности

- Позволяет быстро выявлять уязвимости, а также предлагать оптимальные меры по снижению рисков.

- Обеспечивает в режиме реального времени обзор готовности организации к атакам на безопасность и способности устранять слабые места.

Вывод

Управление рисками ИТ-безопасности организации является сложной задачей, и я надеюсь, что описанные выше инструменты помогут вам внедрить средства контроля мирового класса для снижения подверженности рискам. Большинство перечисленных инструментов предлагают бесплатную пробную версию, поэтому лучше всего попробовать, чтобы увидеть, как они работают, и выбрать тот, который вам нравится.