В девяти из десяти случаев избавиться от крипто-вредоносного ПО так же сложно, как и обнаружить его.

Вы бы заподозрили внезапное падение производительности вашего компьютера?

Многие не будут! Точно так же лишь немногие достаточно заботятся о случайных задержках и обычно отмечают это как «стандартные» проблемы своей операционной системы.

Однако, если они исследуют глубже, оно также может обнаружиться как мошенническое приложение, потребляющее пропускную способность и снижающее производительность системы.

Оглавление

Что такое крипто-вредоносное ПО?

Вы можете предположить, что крипто-вредоносное ПО — это цифровая пиявка, внедренная сторонним бенефициаром, которая истощает ваши вычислительные ресурсы без вашего ведома.

Однако этот процесс более известен как криптоджекинг.

Как уже говорилось, то, что затрудняет обнаружение, — это его способ действия. Вы не сможете заметить разницу, если не будете хорошо осведомлены о стандартном рабочем звуке вентилятора вашего компьютера, скорости и т. д., а также об общей производительности системы.

Это будет запускать приложения для майнинга криптовалюты в фоновом режиме в течение всего срока службы вашего компьютера, если вы не нажмете удалить.

В двух словах, криптомайнеры — это приложения, которые вносят свой вклад в криптомир, проверяя свои транзакции и добывая новые монеты. Это приносит пассивный доход их операторам.

Но они известны как крипто-вредоносные программы, если они установлены в системе без надлежащего разрешения администратора, что делает их киберпреступлениями.

Для более простой аналогии представьте, что кто-то использует вашу лужайку для посадки фруктового дерева, берет воду и необходимые ресурсы из вашего дома без вашего согласия и отказывается от фруктов или денег.

Это будет похоже на крипто-взлом этого смертного мира.

Как работает крипто-вредоносное ПО?

Как и большинство вредоносных программ!

Вы не ищете зараженные вирусом загрузки и не устанавливаете их, чтобы повеселиться.

Но они случаются с вами самыми приземленными способами:

- Щелчок по ссылке в письме

- Посещение HTTP-сайтов

- Загрузка из небезопасных источников

- Нажатие на подозрительную рекламу и многое другое

Кроме того, злоумышленники могут использовать социальную инженерию, чтобы заставить пользователей загружать такое вредоносное ПО.

После установки крипто-вредоносное ПО использует ваши системные ресурсы до тех пор, пока вы не обнаружите и не удалите его.

Некоторыми признаками заражения крипто-вредоносной программой являются повышенная скорость вращения вентилятора (шум), повышенный нагрев и низкая производительность.

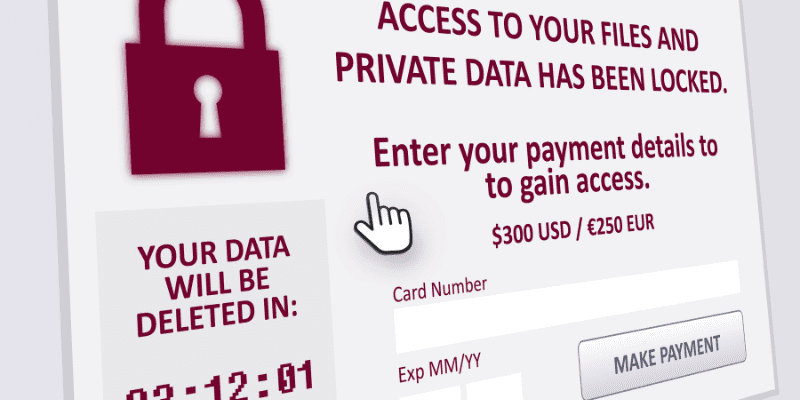

Крипто-вредоносное ПО против. Крипто-вымогатели

Крипто-вымогатели не так изощренны. После установки он может заблокировать вас от системы только для того, чтобы разрешить доступ после того, как вы заплатите сумму выкупа.

Обычно он отображает номер или адрес электронной почты, с которым можно связаться, или данные учетной записи, чтобы сотрудничать с угрозой выкупа.

В зависимости от ставок люди иногда соглашаются с мошенником, чтобы вернуть деньги. Однако есть случаи, когда согласие на такие «просьбы» не давало облегчения или делало их мишенью в будущем.

Крипто-вредоносное ПО, напротив, не представляет видимой угрозы. Он тихо работает в фоновом режиме, пожирая ваши ресурсы, чтобы стать постоянным источником пассивного дохода для киберпреступника.

Популярные крипто-вредоносные атаки

Вот некоторые из задокументированных событий, которые потрясли цифровой мир своей изощренностью.

№1. грабоид

Graboid был обнаружен исследователями сетей Пало-Альто и опубликован в отчете за 2019 год. Злоумышленник взял почти 2000 незащищенных хостов Docker бесплатно, не требующих авторизации.

Он отправлял удаленные команды для загрузки и развертывания зараженных образов Docker на скомпрометированных хостах. «Загрузка» также содержала инструмент для связи с другими уязвимыми машинами и создания угрозы для них.

Затем «модифицированные» контейнеры загружали четыре скрипта и выполняли их по порядку.

Эти скрипты случайным образом запускали майнеры Monero для повторяющихся 250-секундных сеансов и распространяли вредоносное ПО по сети.

№ 2. PowerGhost

PowerGhost, представленный лабораторией Касперского в 2018 году, представляет собой бесфайловое вредоносное ПО для шифрования, в первую очередь предназначенное для корпоративных сетей.

Он безфайловый, что означает, что он прикрепляется к машинам, не привлекая нежелательного внимания или обнаружения. Впоследствии он входит в устройства с помощью инструментария управления Windows (WMI) или эксплойта EthernalBlue, использованного в печально известной атаке программы-вымогателя WannaCry.

После входа в систему он попытался отключить других майнеров (если они есть), чтобы получить максимальную прибыль от ответственных злоумышленников.

Известно, что один вариант PowerGhost не только пожирает ресурсы, но и проводит DDoS-атаки, нацеленные на другие серверы.

№3. БэдШелл

BadShell был обнаружен подразделением Comodo Cybersecurity в 2018 году. Это еще один бесфайловый крипто-червь, не оставляющий следов в системном хранилище; вместо этого он работает через ЦП и ОЗУ.

Это подключилось к Windows PowerShell для выполнения вредоносных команд. Он хранил двоичный код в реестре Windows и запускал сценарии криптомайнинга с помощью планировщика заданий Windows.

№ 4. Ботнет Прометей

Впервые обнаруженный в 2020 году, ботнет Prometei нацелен на опубликованные уязвимости Microsoft Exchange для установки крипто-вредоносного ПО для майнинга Monero.

В этой кибератаке использовалось множество инструментов, таких как эксплойты EternalBlue, BlueKeep, SMB, RDP и т. д., для распространения по сети на небезопасные системы.

У него было много версий (как и у большинства вредоносных программ), и исследователи Cybereason относят его происхождение к 2016 году. Кроме того, он имеет кросс-платформенное присутствие, заражающее экосистемы Windows и Linux.

Как обнаружить и предотвратить крипто-вредоносное ПО?

Лучший способ проверить крипто-вредоносное ПО — следить за своей системой. Выдать этих цифровых червей может повышенный голос вентилятора или внезапное падение производительности.

Однако операционные системы — это сложные объекты, и эти вещи продолжают происходить в фоновом режиме, и мы обычно не замечаем таких тонких изменений.

В этом случае вот несколько советов, которые помогут вам обезопасить себя:

- Обновляйте свои системы. Устаревшее программное обеспечение часто имеет уязвимости, которыми пользуются киберпреступники.

- Используйте премиальный антивирус. Я не могу не подчеркнуть, что каждому устройству нужен хороший антивирус. Кроме того, такие атаки происходят независимо от операционной системы (Макинтоши также подвергаются атаке!) и типа устройства (смартфоны, планшеты в том числе).

- Не нажимайте все. Любознательность — это человеческая природа, которой часто пользуются несправедливо. Если это неизбежно, скопируйте и вставьте подозрительную ссылку в любую поисковую систему и посмотрите, не требует ли она дальнейшего внимания.

- Соблюдайте предупреждения в браузере. Веб-браузеры намного более продвинуты, чем десять лет назад. Старайтесь не отменять какие-либо предупреждения без должной осмотрительности. Кроме того, держитесь подальше от HTTP-сайтов.

- В курсе. Эти инструменты регулярно получают обновления от злоумышленников. Кроме того, их методы преследования также развиваются. Следовательно, продолжайте читать о недавних взломах и делитесь ими со своими коллегами.

Крипто-вредоносное ПО набирает обороты!

Это связано с постоянно растущим распространением криптовалют и их жестким обнаружением.

И после установки они продолжают получать бесплатные деньги для криптопреступников практически без усилий с их стороны.

Тем не менее, перечисленные выше рекомендации в Интернете помогут вам обезопасить себя.

И, как уже говорилось, было бы лучше установить программное обеспечение кибербезопасности на все ваши устройства.

Затем ознакомьтесь с введением в основы кибербезопасности для начинающих.