Управление состоянием облачной безопасности предоставляет средства для постоянного мониторинга облачной среды, обеспечения прозрачности, выявления и устранения уязвимостей при прогнозировании потенциальных рисков.

Защита облачной среды сегодня затруднена из-за ее динамической природы и того, как она подключается и отключается от сотен сетей и других ресурсов. Отсутствие надлежащей видимости может привести к незамеченным неверным настройкам и другим недостаткам безопасности, которыми злоумышленники могут воспользоваться и получить несанкционированный доступ к инфраструктуре.

Обычно неправильные и небезопасные конфигурации увеличивают поверхность атаки, облегчая атаку злоумышленникам. В конечном итоге это приводит к раскрытию чувствительной или конфиденциальной информации, штрафам за несоблюдение требований, финансовым и репутационным потерям и другим рискам.

В идеале развертывание управления состоянием облачной безопасности (CSPM) гарантирует, что безопасность облачной среды соответствует передовым практикам и установленным правилам и ожиданиям.

Источник: my.f5.com

Оглавление

Что такое управление состоянием облачной безопасности (CSPM)?

Cloud Security Posture Management (CSPM) — это набор инструментов и методов, которые позволяют организациям оценивать облако, а также выявлять и устранять неправильные конфигурации, нарушения нормативных требований и другие риски безопасности.

Хотя некоторые поставщики облачных услуг, такие как Amazon AWS, Google Cloud, Microsoft и другие, имеют встроенные возможности CSPM, организациям на других платформах, которые их не предлагают, следует рассмотреть сторонние инструменты.

Решения играют важную роль в обеспечении облачной безопасности, выявляя, исправляя или предупреждая ИТ-команды о неправильных конфигурациях безопасности, рисках, несоответствии требованиям и других уязвимостях. Некоторые инструменты обеспечивают автоматическое обнаружение и исправление недостатков.

Помимо обнаружения и снижения рисков, инструмент CSPM обеспечивает непрерывный мониторинг и представление состояния облачной безопасности организации. Кроме того, некоторые инструменты предоставляют рекомендации по усилению безопасности.

Почему важно управлять состоянием облачной безопасности?

Поскольку облако включает в себя широкий спектр различных технологий и компонентов, организациям становится сложно отслеживать все, особенно если у них нет нужных инструментов.

Любая организация, использующая облачные сервисы, должна рассмотреть возможность использования инструмента CSPM. В частности, это важно для организаций с критически важными рабочими нагрузками, в строго регулируемых отраслях и для организаций с несколькими учетными записями облачных сервисов.

К преимуществам использования CSPM относятся:

- Выполнение непрерывного сканирования и определение состояния безопасности в режиме реального времени.

- Позволяет организации получать постоянную видимость всей облачной инфраструктуры.

- Автоматическое обнаружение и исправление неправильных конфигураций и проблем с соответствием

- Выполнение сравнительного анализа и аудита соответствия, чтобы убедиться, что организация следует передовым практикам.

Несмотря на гибкость и производительность, которые обеспечивает облачная инфраструктура, она страдает от широкого спектра проблем безопасности, особенно когда неправильная конфигурация и другие неправильные методы увеличивают поверхность атаки. Для решения этих проблем организациям следует развернуть инструменты CSPM, чтобы обеспечить прозрачность, а также выявить и устранить риски.

Типичный инструмент CSPM будет постоянно отслеживать облачную инфраструктуру и генерировать предупреждение при обнаружении проблемы. В зависимости от проблемы инструмент может автоматически устранять риск.

В противном случае быстрое оповещение также позволяет службе безопасности, разработчикам или другим командам своевременно устранить проблему. Кроме того, CSPM позволяет организациям выявлять и устранять любые пробелы, которые могут существовать между текущим и желаемым состоянием их облачной среды.

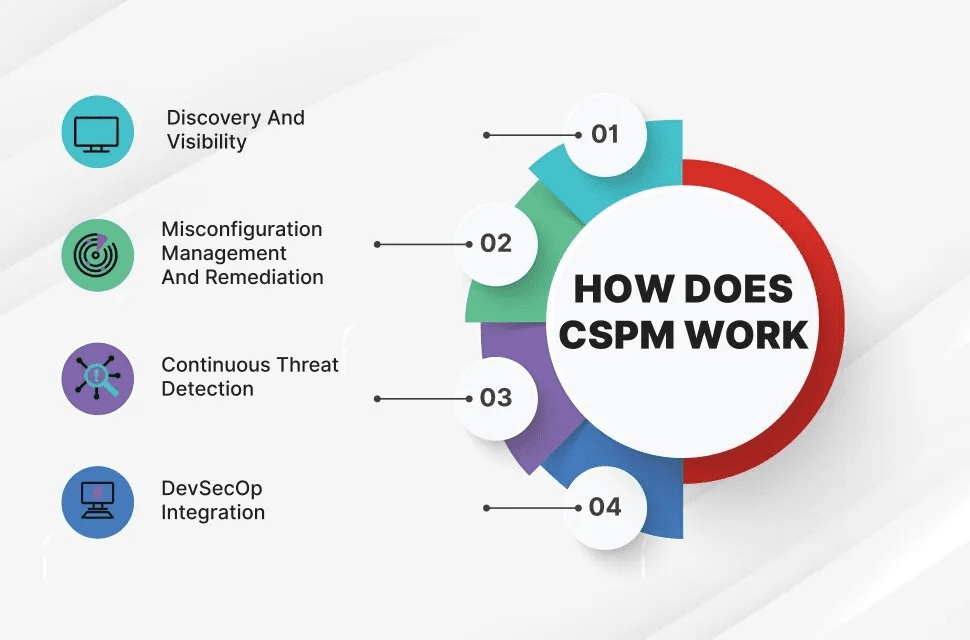

Как работает CSPM?

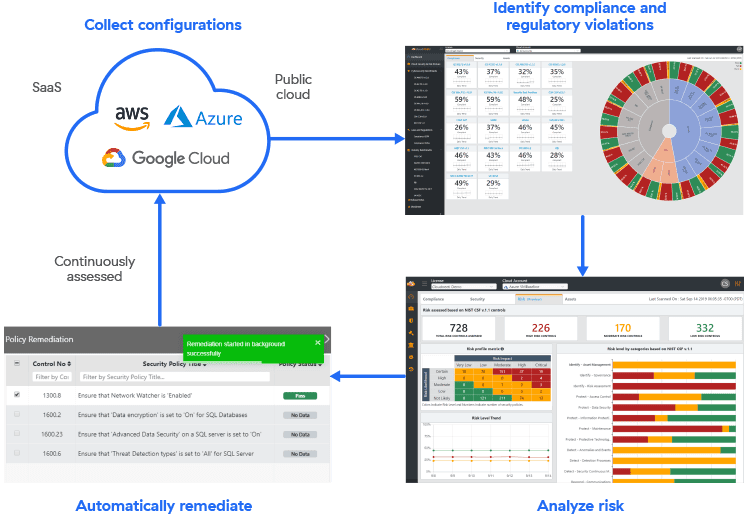

Решение CSPM обеспечивает непрерывный мониторинг и визуализацию облачной инфраструктуры, что позволяет обнаруживать и классифицировать различные облачные компоненты и оценивать существующие и потенциальные риски.

Большинство инструментов сравнивают активные политики и конфигурации с установленным базовым уровнем для выявления отклонений и рисков. Кроме того, некоторые решения CSPM на основе правил работают в соответствии с установленными правилами.

С другой стороны, некоторые решения используют машинное обучение для обнаружения изменений в технологиях и поведении пользователей, а затем корректируют их сравнение.

Типичная CSPM имеет следующие основные функции:

- Непрерывный мониторинг облачной среды и служб и обеспечение полной видимости компонентов и конфигураций.

- Сравните облачные конфигурации и политики с набором приемлемых рекомендаций.

- Обнаружение неправильных конфигураций и изменений политики.

- Выявление существующих, новых и потенциальных угроз.

- Исправьте неправильные конфигурации на основе предварительно созданных правил и отраслевых стандартов. Это помогает снизить риски, связанные с человеческими ошибками, которые могут привести к неправильной конфигурации.

Источник: fortinet.com

Источник: fortinet.com

Хотя CSPM помогает решить широкий спектр проблем с неправильной конфигурацией и соответствием требованиям, они могут различаться по своему функционированию. Некоторые поддерживают автоматическое исправление в режиме реального времени.

Однако автоматическое исправление может отличаться от одного инструмента к другому. Другие поддерживают индивидуальную автоматизацию. Кроме того, некоторые из них относятся к определенным облачным средам, таким как Azure, AWS или другой сервис.

Некоторые решения CSPM обеспечивают автоматический и непрерывный мониторинг, видимость, обнаружение угроз и устранение. В зависимости от решения оно может автоматически устранять риски, отправлять оповещения, давать рекомендации и выполнять другие функции.

Что такое неправильная конфигурация безопасности и почему она возникает?

Неправильная настройка безопасности — это когда элементы управления безопасностью настроены неправильно или оставлены небезопасными, например, с настройками по умолчанию. Это создает уязвимости, пробелы в безопасности и сбои, которые оставляют сети, системы и данные незащищенными и подверженными риску различных кибератак.

Неправильные настройки возникают в основном из-за человеческой ошибки, когда команды не могут правильно реализовать настройки безопасности или вообще не реализуют их.

Типичные плохие методы включают использование параметров по умолчанию, плохое документирование изменений конфигурации или его отсутствие, предоставление чрезмерных или рискованных разрешений, неправильные настройки поставщиком услуг и многое другое.

Это также происходит из-за включения ненужных функций, учетных записей, портов, служб и других компонентов, которые увеличивают поверхность атаки.

Другие причины, по которым возникают неправильные настройки, включают следующее:

- Отображение конфиденциальной информации в сообщениях об ошибках

- Плохое, слабое или отсутствие шифрования

- Неправильно настроенные инструменты безопасности, незащищенные платформы, каталоги и файлы.

- Неправильные конфигурации оборудования, такие как использование IP-адреса по умолчанию, учетных данных и настроек оборудования и программного обеспечения.

Как внедрить CSPM в вашей организации?

CSPM позволяет постоянно оценивать облачную среду, а также выявлять и устранять пробелы в безопасности. Однако внедрение эффективного решения CSPM требует надлежащего планирования, стратегии и времени. Из-за различных облачных сред и целей процесс может отличаться в разных организациях.

Помимо правильного выбора инструмента, команды должны следовать лучшим практикам при внедрении решения. И есть несколько факторов, которые следует учитывать.

Как и любое другое финансовое обязательство, группы безопасности должны определить цели CSPM в дополнение к получению одобрения высшего руководства. После этого они должны предпринять следующие шаги.

- Определите цели, такие как риски, которые вы хотите обнаружить и устранить. Кроме того, определите и привлеките соответствующие группы для наблюдения за развертыванием.

- Определите правильное решение CSPM и используйте предварительно настроенные или собственные правила для обнаружения неправильных конфигураций и других уязвимостей.

- Установите, как оценивать или оценивать облачные среды.

- Непрерывно сканируйте свою облачную среду и активы, чтобы выявлять и устранять угрозы безопасности, в том числе те, которые могут быть вызваны изменениями в облачной среде.

- Оцените результаты и определите критические области для определения приоритетности исправления. Некоторые инструменты могут помочь оценить серьезность обнаруженных рисков и расставить приоритеты для устранения тех из них, которые необходимо устранить в первую очередь.

- Устранение обнаруженных рисков автоматически или вручную. Кроме того, вы можете настроить инструмент для уведомления соответствующих команд о необходимости принятия мер.

- Регулярно повторяйте этот процесс и настраивайте его с учетом изменений, которые могли произойти в постоянно меняющихся облачных средах.

Большинство организаций могут не знать количество и типы своих облачных ресурсов, те из них, которые работают, и их конфигурации. В большинстве случаев отсутствие видимости их облачной среды может привести к запуску различных служб с несколькими неправильными настройками.

Типичный инструмент CSPM постоянно сканирует облачную среду, чтобы обеспечить представление о состоянии безопасности. При этом он обнаруживает активы, службы и другие облачные ресурсы, оценивая безопасность, проверяя неправильные конфигурации и другие уязвимости.

Как правило, инструмент визуализирует активы и помогает организациям обнаруживать и понимать сетевые соединения, услуги, рабочие нагрузки, пути к данным и другим ресурсам. Это позволяет командам выявлять неправильные конфигурации, уязвимости в системе безопасности, неиспользуемые активы и службы, а также проверять целостность недавно установленных аппаратных или программных систем и т. д.

Например, инструмент CSPM обнаруживает облачные активы, такие как виртуальные машины, корзины Amazon S3 и другие ресурсы. Затем он обеспечивает видимость облачной среды, включая ее активы, конфигурации безопасности, соответствие требованиям и риски. Кроме того, видимость позволяет командам находить и устранять слепые зоны.

Источник: zscaler.com

Источник: zscaler.com

Проблемы управления состоянием облачной безопасности

Хотя инструменты CAPM обеспечивают ряд преимуществ в плане безопасности, они также имеют ряд недостатков. К ним относятся:

- Некоторые инструменты CSPM без функций сканирования уязвимостей полагаются на другие решения. А это может усложнить развертывание и реагирование.

- Отсутствие адекватных навыков для развертывания и обслуживания решения CSPM.

- Автоматическое исправление может привести к проблемам. Как правило, автоматическое решение проблем быстрее и эффективнее, если все сделано правильно. Однако некоторые проблемы могут потребовать ручного вмешательства.

- На практике большинство инструментов CSPM не останавливают заблаговременно программы-вымогатели, вредоносное ПО и другие атаки. Смягчение атаки может занять несколько часов, что может привести к большему ущербу. Кроме того, инструмент может не обнаруживать угрозы, распространяющиеся в облачной среде по горизонтали.

- Некоторые функции CSPM обычно доступны в виде продуктов поставщика облачных услуг или функций других облачных инструментов, таких как платформа защиты облачных рабочих нагрузок (CWPP) и брокер безопасности облачного доступа (CASB). К сожалению, эти облачные инструменты не обеспечивают локальной безопасности.

Образовательные ресурсы

Ниже приведены некоторые курсы и книги, которые помогут вам больше узнать об управлении состоянием облачной безопасности и других методах.

№1. Check Point Jump Start: CloudGuard Posture Management: Udemy

Check Point Jump Start: CloudGuard Posture Management — это бесплатный, простой и информативный онлайн-курс, предлагаемый Udemy. Вам нужны только те же самые базовые навыки работы с компьютером, чтобы понять CSPM.

№ 2. Безопасность контейнеров и облачная безопасность с использованием AQUA — Udemy

Курс Container Security & Cloud Security с использованием AQUA поможет вам узнать об образах контейнеров, их безопасности и способах их сканирования с помощью решений безопасности Aqua.

Вы также узнаете, как обнаруживать неверные конфигурации на платформе AWS, как управлять уровнем безопасности в облаке и как реализовать его с помощью решения Aqua.

№3. Полное руководство по самооценке управления облачной безопасностью

Книга поможет вам оценить уровень вашей безопасности, визуализировать ваши облачные ресурсы и определить, кто их использует. Он также поставляется с цифровыми инструментами, которые позволяют вам оценить меры безопасности, политики и другие существующие решения.

Кроме того, вы рассмотрите прошлые атаки и проблемы, с которыми сталкивается ваша организация, чтобы защитить рабочие нагрузки. Кроме того, вы оцените, насколько безопасны ваши приложения и данные, кто имеет к ним доступ и кто уполномочен выполнять определенные действия.

Руководство по самооценке CSPM поможет вам определить проблемы, связанные с CSPM, и способы их преодоления и защиты вашей облачной среды.

№ 4. Техническая эталонная архитектура облачной безопасности

Книга содержит справочную архитектуру, рекомендуемую CISA, OBD и другими службами безопасности.

Это показывает, что организации и агентства, переносящие свои рабочие нагрузки в облако, должны защищать свой сбор данных и отчетность с помощью различных инструментов, включая CSPM.

Заключительные слова

Облачная инфраструктура постоянно меняется, и организации без надлежащего контроля могут подвергать свою среду атакам. Таким образом, важно регулярно проверять параметры безопасности, конфигурации и элементы управления, чтобы обеспечить соответствие даже после добавления нового компонента. Команды должны как можно скорее устранить любое отклонение в конфигурации.

Один из способов добиться этого — использовать надежное решение для управления состоянием облачной безопасности. Инструмент обеспечивает прозрачность, что позволяет организациям защищать свои облачные активы от несоответствий и неправильных конфигураций, таких как устаревшие обновления безопасности, неправильные разрешения, незашифрованные данные, просроченные ключи шифрования и т. д.

Затем узнайте, как найти уязвимости веб-сервера с помощью сканера Nikto.