Главный аргумент противников облачных вычислений — безопасность. BYOE обеспечивает безопасность всех ваших облачных сервисов. Посмотрим, как.

В облачных вычислениях владелец данных не имеет прямого контроля над ними и вынужден полагаться на поставщика облачных услуг, чтобы защитить их от несанкционированного доступа. Наиболее распространенным решением для защиты информации, находящейся в облаках, является ее шифрование.

Проблема с шифрованием данных заключается в том, что оно не только предотвращает доступ неавторизованных пользователей к данным, но и усложняет использование данных законно авторизованными пользователями.

Предположим, компания размещает свои данные в зашифрованном виде в инфраструктуре поставщика облачных услуг (CSP). В этом случае требуется какая-то эффективная форма расшифровки, которая не затрудняет пользователям использование данных и приложений и не оказывает негативного влияния на их взаимодействие с пользователем.

Многие поставщики облачных услуг предлагают своим клиентам возможность хранить свои данные в зашифрованном виде, предоставляя им инструменты, позволяющие сделать расшифровку прозрачной и незаметной для авторизованных пользователей.

Однако для любой надежной схемы шифрования требуются ключи шифрования. И когда шифрование данных выполняется тем же CSP, который хранит данные, ключи шифрования также хранятся у этого CSP.

Таким образом, как клиент CSP, вы не можете иметь полный контроль над своими данными, поскольку вы не можете быть уверены, что ваш CSP сохранит ключи шифрования в полной безопасности. Любая утечка этих ключей может сделать ваши данные полностью уязвимыми для несанкционированного доступа.

Оглавление

Зачем вам нужно BYOE

BYOE (принесите свое собственное шифрование) также может называться BYOK (принесите свои собственные ключи), хотя, поскольку это довольно новые концепции, разные компании могут придавать каждой аббревиатуре свое значение.

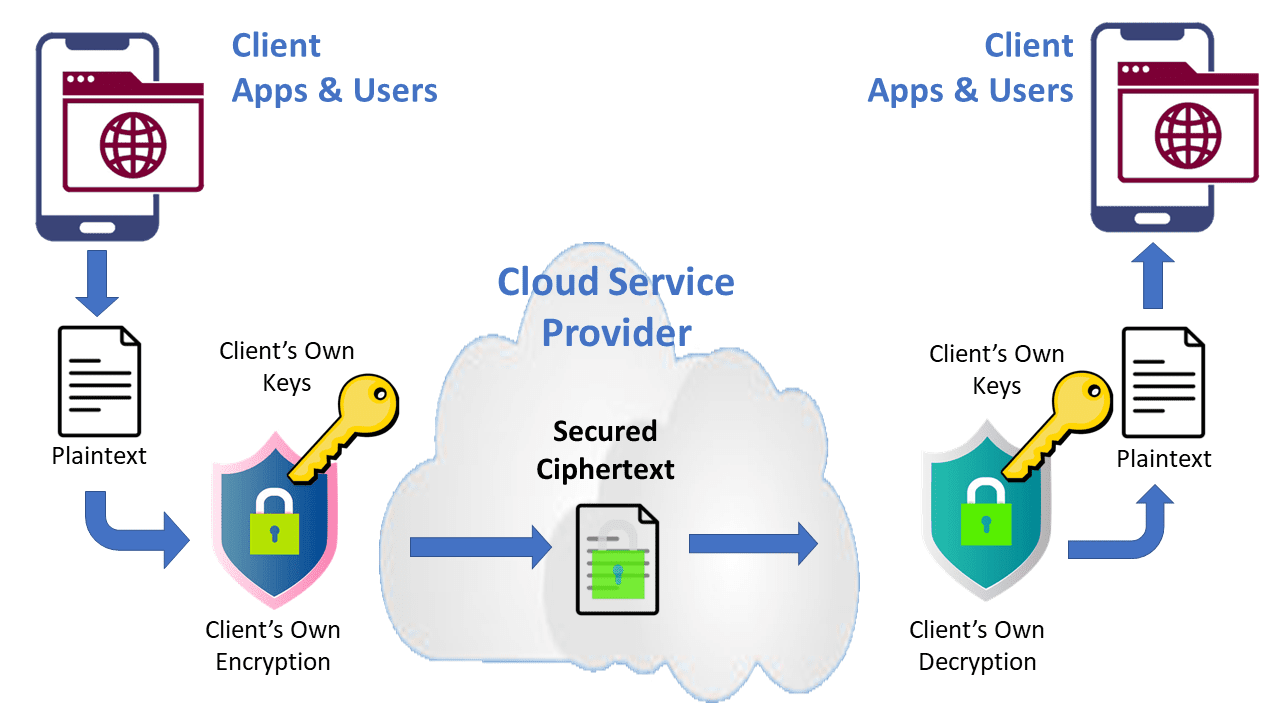

BYOE — это модель безопасности, специально разработанная для облачных вычислений, которая позволяет клиентам облачных служб использовать свои собственные инструменты шифрования и управлять своими собственными ключами шифрования.

В модели BYOE клиенты CSP развертывают виртуализированный экземпляр своего собственного программного обеспечения для шифрования вместе с приложением, которое они размещают в облаке.

Приложение настроено таким образом, что вся его информация обрабатывается программным обеспечением для шифрования. Это программное обеспечение шифрует данные и сохраняет их в виде зашифрованного текста в физическом хранилище данных поставщика облачных услуг.

Важным преимуществом BYOE является то, что он позволяет компаниям использовать облачные сервисы для размещения своих данных и приложений, соблюдая при этом критерии конфиденциальности данных, установленные регулирующими органами в определенных отраслях. Даже в мультитенантных сторонних средах.

Такой подход позволяет компаниям использовать технологию шифрования, которая наилучшим образом соответствует их потребностям, независимо от ИТ-инфраструктуры поставщика облачных услуг.

Преимущества BYOE

Основные преимущества, которые вы можете получить от использования BYOE:

- Повышенная безопасность данных, размещенных на сторонних инфраструктурах.

- Полный контроль над шифрованием данных, включая алгоритм и ключи.

- Мониторинг и контроль доступа как дополнительная ценность.

- Прозрачное шифрование и дешифрование, чтобы не влиять на использование данных.

- Возможность усилить безопасность аппаратными модулями безопасности.

Принято считать, что достаточно зашифровать информацию, чтобы обезопасить себя от риска, но это не так. Уровень безопасности зашифрованных данных настолько высок, насколько высока безопасность ключей, используемых для их расшифровки. Если ключи раскрыты, данные будут раскрыты, даже если они зашифрованы.

BYOE — это способ не допустить, чтобы безопасность ключей шифрования была оставлена на волю случая, а безопасность реализована третьей стороной, т. е. вашим CSP.

BYOE — это последняя блокировка схемы защиты данных, которая в противном случае могла бы привести к опасному взлому. С BYOE, даже если ключи шифрования вашего CSP будут скомпрометированы, ваши данные останутся в безопасности.

Как работает BYOE

Схема безопасности BYOE требует, чтобы CSP предлагал своим клиентам возможность использовать свои собственные алгоритмы шифрования и ключи шифрования.

Чтобы использовать этот механизм, не влияя на взаимодействие с пользователем, вам потребуется развернуть виртуализированный экземпляр вашего программного обеспечения для шифрования вместе с приложениями, которые вы размещаете на своем CSP.

Корпоративные приложения в схеме BYOE должны быть настроены таким образом, чтобы все данные, которые они обрабатывают, проходили через приложение шифрования.

Это приложение является прокси-сервером между интерфейсом и сервером ваших бизнес-приложений, поэтому данные никогда не будут перемещены или сохранены в незашифрованном виде.

Вы должны убедиться, что серверная часть ваших бизнес-приложений хранит зашифрованную версию ваших данных в физическом репозитории данных вашего CSP.

BYOE по сравнению с собственным шифрованием

Архитектуры, реализующие BYOE, обеспечивают большую уверенность в защите ваших данных, чем собственные решения для шифрования, предоставляемые CSP. Это стало возможным благодаря использованию архитектуры, которая защищает структурированные базы данных, а также неструктурированные файлы и среды больших данных.

Используя расширения, лучшие в своем классе решения BYOE позволяют использовать данные даже во время операций шифрования и смены ключей. С другой стороны, использование решения BYOE для мониторинга и регистрации доступа к данным позволяет предвидеть обнаружение и перехват угроз.

Существуют также решения BYOE, которые предлагают в качестве дополнительной ценности высокопроизводительное шифрование AES, усиленное аппаратным ускорением, и детализированные политики контроля доступа.

Таким образом, они могут установить, кто имеет доступ к данным, в какое время и через какие процессы, без необходимости прибегать к специальным инструментам мониторинга.

Ключевой менеджмент

В дополнение к использованию вашего собственного модуля шифрования вам потребуется программное обеспечение для управления ключами шифрования (EKM) для управления вашими ключами шифрования.

Это программное обеспечение позволяет ИТ-администраторам и администраторам безопасности управлять доступом к ключам шифрования, упрощая компаниям хранение собственных ключей и защиту их от третьих лиц.

Существуют различные типы ключей шифрования в зависимости от типа данных, которые необходимо зашифровать. Чтобы быть действительно эффективным, выбранное вами программное обеспечение EKM должно работать с ключами любого типа.

Гибкое и эффективное управление ключами шифрования необходимо, когда компании объединяют облачные системы с локальными и виртуальными системами.

Повышение безопасности BYOE с помощью HSM

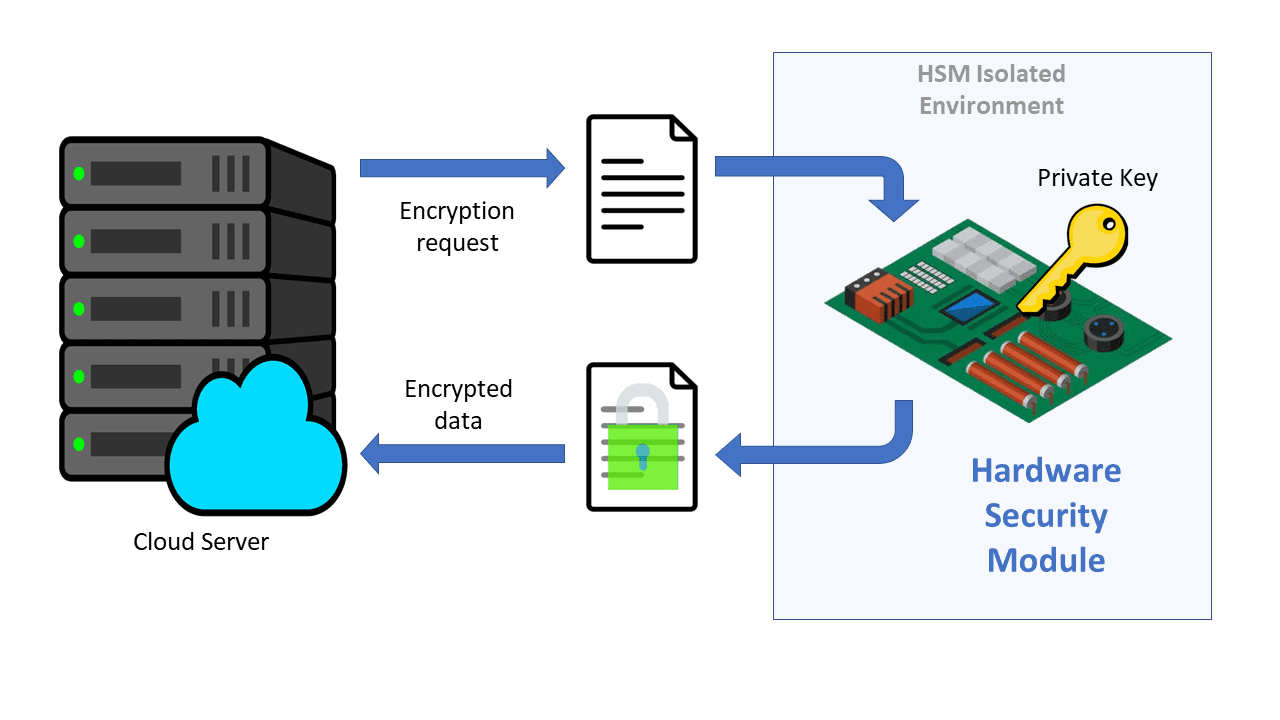

Аппаратный модуль безопасности, или HSM, представляет собой физическое устройство безопасности, используемое для быстрого выполнения криптографических операций с максимальной безопасностью. К таким криптографическим операциям относятся шифрование, управление ключами, дешифрование и аутентификация.

HSM разработаны для максимального доверия и надежности и идеально подходят для защиты секретных данных. Их можно использовать как карты PCI Express, автономные устройства с сетевыми интерфейсами Ethernet или просто внешние USB-устройства.

У них есть собственные операционные системы, специально разработанные для обеспечения максимальной безопасности, а их доступ к сети защищен брандмауэром.

Когда вы используете HSM в сочетании с BYOE, HSM берет на себя роль прокси-сервера между вашими бизнес-приложениями и системами хранения вашего CSP, выполняя всю необходимую криптографическую обработку.

Используя HSM для задач шифрования, вы гарантируете, что эти задачи не вызывают раздражающих задержек в нормальной работе ваших приложений. Кроме того, с HSM вы минимизируете вероятность того, что неавторизованные пользователи будут вмешиваться в управление вашими ключами или алгоритмами шифрования.

В поисках стандартов

Применяя схему безопасности BYOE, вы должны посмотреть, что может сделать ваш CSP. Как мы видели в этой статье, чтобы ваши данные были действительно защищены в инфраструктуре CSP, CSP должен гарантировать, что вы можете установить собственное программное обеспечение для шифрования или HSM вместе с вашими приложениями, что данные будут зашифрованы в репозиториях CSP, и что вы и никто другой не будете иметь доступ к ключам шифрования.

Вы также можете изучить некоторые лучшие решения брокера безопасности облачного доступа, чтобы расширить локальные системы безопасности организации.