Решения для обеспечения безопасности цепочки поставок программного обеспечения помогают снизить риски и защитить ваши системы от опасных атак.

В последние несколько лет безопасность стала иметь решающее значение для компаний и частных лиц, учитывая растущий уровень кибератак. Эти атаки могут произойти с любой организацией, отделом, системой, ИТ-инфраструктурой и цепочкой поставок программного обеспечения.

Современные цепочки поставок программного обеспечения включают уже существующие библиотеки, системы CI/CD, репозитории с открытым исходным кодом, контроллеры версий, системы развертывания, инструменты мониторинга и тестирования и т. д.

В создание программного решения входит так много частей, и код даже используется в нескольких проектах. Это увеличивает поверхность атаки для хакеров, которые всегда ищут уязвимости в любой из используемых вами систем.

И когда они найдут его, они воспользуются им и взломают ваши системы. В результате это может привести к утечке данных, вредоносным программам, программам-вымогателям и многому другому.

Вот почему организациям, разработчикам и поставщикам программного обеспечения важно повышать безопасность цепочки поставок программного обеспечения.

В этой статье мы обсудим, как именно выглядит атака на цепочку поставок программного обеспечения, почему вы должны защищать свою цепочку поставок, а также лучшие решения для обеспечения безопасности, помогающие снизить риски.

Давай начнем!

Оглавление

Что такое безопасность цепочки поставок программного обеспечения?

Цепочка поставок программного обеспечения включает в себя все системы, процессы, инструменты и вещи (в основном все), которые помогают разрабатывать приложение в его жизненном цикле разработки программного обеспечения (SDLC).

А безопасность цепочки поставок программного обеспечения означает защиту всех этих систем, компонентов и методов. Это могут быть протоколы, интерфейсы, проприетарный или сторонний код, внешние инструменты, инфраструктурные системы, системы развертывания и т. д.

Источник: Мирантис

Ваша цепочка поставок уязвима для атак, как и другие системы в вашей организации. При атаке на цепочку поставок хакер находит и использует уязвимости в любой из ваших систем и процессов в цепочке поставок и проникает в нее. Это может привести к утечке данных и другим угрозам безопасности.

Некоторые распространенные атаки на цепочку поставок программного обеспечения:

- Нарушенный конвейер CI/CD, включающий серверы сборки, инструменты развертывания, среды тестирования, репозитории кода и т. д.

- Вредоносный код внутри инструмента с открытым исходным кодом. Это может произойти, например, путем отправки вредоносных коммитов в репозиторий кода.

- Неверные настройки CI/CD в процессах развертывания и тестирования

Некоторые известные атаки на цепочки поставок программного обеспечения:

- Взлом SolarWinds: хакеры обнаружили уязвимость в своей платформе Orion и взломали более 30 000 организаций по всему миру.

- Нарушение CodeCov: в апреле 2021 года злоумышленники взломали инструмент аудита CodeCov, затронув его многочисленных пользователей.

- Mimecast-атака: Злоумышленники получили доступ к одному из своих цифровых сертификатов для аутентификации.

Почему важна безопасность цепочки поставок программного обеспечения?

В приведенных выше примерах атак всего одна уязвимость в коде в целом привела к широкомасштабному взлому, затрагивающему отдельных лиц и организации.

Когда группа разработчиков развертывает программное обеспечение для коммерческого или внутреннего использования, безопасность продукта имеет жизненно важное значение, включая код, который они не написали, и сторонние инструменты, которые они используют. Потому что если слепо доверять внешним ресурсам, они могут превратиться в угрозы и атаки из-за уязвимостей в них.

Для этого цепочка поставок программного обеспечения гарантирует, что весь ваш код, инструменты и ресурсы находятся в наилучшем виде с точки зрения безопасности, неподдельны, обновлены и не содержат уязвимостей или вредоносного кода.

И чтобы реализовать это, вы должны проверить каждый программный компонент в SDLC, включая собственный код, развертывание с открытым исходным кодом, протоколы, интерфейсы, инструменты разработки, сторонние службы и другие вещи, связанные со сборкой программного обеспечения.

Кроме того, вы можете использовать комплексное, надежное и эффективное решение для обеспечения безопасности цепочки поставок программного обеспечения, чтобы смягчить проблемы и защитить каждый программный компонент. Для этого он сканирует программное обеспечение на наличие известных эксплойтов и зависимостей и реализует механизмы защиты сети.

Таким образом, эти инструменты помогают предотвратить несанкционированные модификации и несанкционированный доступ для предотвращения угроз и атак.

Давайте поговорим о некоторых из лучших инструментов обеспечения безопасности цепочки поставок программного обеспечения для смягчения последствий атак и защиты вашей цепочки поставок программного обеспечения.

Slim.ai

Slim.ai позволяет создавать безопасные и быстрые контейнеры для защиты вашей цепочки поставок программного обеспечения без написания нового кода.

Это поможет вам автоматически находить и удалять уязвимости в программных системах из контейнерных приложений до того, как они будут отправлены на этап производства. Это также защитит ваши рабочие нагрузки для производства программного обеспечения.

Slim.ai укрепит и оптимизирует ваши контейнеры, эффективно управляя ими. Вы также получите представление о содержимом ваших контейнеров, глубоко проанализировав их пакеты, метаданные и слои.

Вы можете легко интегрировать Slim.ai в свои конвейеры CI/CD и включить автоматизацию, чтобы сэкономить время и усилия по снижению рисков безопасности без какой-либо ручной работы.

Вы сможете использовать Slim Starter Kits, которые представляют собой шаблоны, которые вы можете использовать для создания своего приложения на любом языке или платформе. С помощью аналитики контейнеров вы можете просматривать конструкцию образа, сведения о пакете и уязвимости. Это поможет вам понять вашу позицию безопасности и создать дружественный образ.

Докер Васм

Wasm — это легкая, быстрая и новая альтернатива контейнерам Windows или Linux, которые вы используете в Docker. Docker + Wasm поможет вам создавать, запускать и совместно использовать современные приложения с большей безопасностью.

Существует много преимуществ использования Docker для защиты цепочки поставок программного обеспечения. Это сделает вашу разработку программного обеспечения более предсказуемой и эффективной за счет автоматизации задач и устранения необходимости в повторяющихся задачах настройки. Весь жизненный цикл разработки программного обеспечения станет быстрее, проще и мобильнее.

Docker предлагает комплексную комплексную платформу, которая предоставит вам API-интерфейсы, интерфейсы командной строки и пользовательские интерфейсы с системой безопасности, разработанной для готовой работы на вашем SDLC, что сделает процесс более эффективным.

- Образы Docker отлично подходят для эффективного создания приложений на Mac и Windows.

- Используйте Docker Compose для создания многоконтейнерного программного обеспечения.

- Упаковывайте программное обеспечение в виде переносимых образов контейнеров, которые стабильно работают в различных средах, таких как AWS ECS, Google GKE, Aure ACI, Kubernetes и других.

- Интеграция с различными инструментами в конвейере разработки программного обеспечения, включая CicleCI, GitHub, VS Code и т. д.

- Персонализируйте доступ к образам для разработчиков с помощью элементов управления доступом на основе ролей (RBAC) и получайте более подробные сведения об истории действий с помощью журналов аудита Docker Hub.

- Стимулируйте инновации, расширяя сотрудничество с разработчиками и членами команды и легко публикуя свои образы в Docker Hub.

- Успешно развертывайте приложения независимо в разных контейнерах и на разных языках. Это уменьшит возможные конфликты между библиотеками, фреймворками и языками.

- Используйте интерфейс командной строки Docker Compose и используйте его простоту для более быстрого создания приложений. Вы можете быстро запустить их в облаке с помощью Azure ACI или AWS ECS или сделать это локально.

ЦиклонDX

CycloneDX на самом деле является современным полнофункциональным стандартом BOM, предлагающим расширенные возможности для защиты цепочек поставок от онлайн-рисков и атак.

Он поддерживает:

- Спецификация оборудования (HBOM): предназначена для инвентаризации аппаратных компонентов для ICS, IoT и других подключенных и встроенных устройств.

- Спецификация программного обеспечения (SBOM): она предназначена для инвентаризации программных сервисов и компонентов, а также их зависимостей.

- Спецификация операций (OBOM): полный набор конфигураций инвентаризации во время выполнения, среды и дополнительные зависимости.

- Программное обеспечение как услуга (SaaSBOM): оно предназначено для конечных точек инвентаризации, служб, классификаций и потоков данных, которые питают облачные приложения.

- Обмен эксплуатацией уязвимостей (VEX): он предназначен для демонстрации того, как уязвимые компоненты могут быть использованы в продуктах.

- Отчеты об обнаружении уязвимостей (VDR): сообщают о неизвестных и известных уязвимостях, влияющих на службы и компоненты.

- БОВ: Это обмен уязвимыми данными между уязвимыми источниками информации и системами.

Фонд OWASP поддерживает CycloneDX, а основная рабочая группа CycloneDX управляет им. Он также поддерживается сообществом информационной безопасности со всего мира.

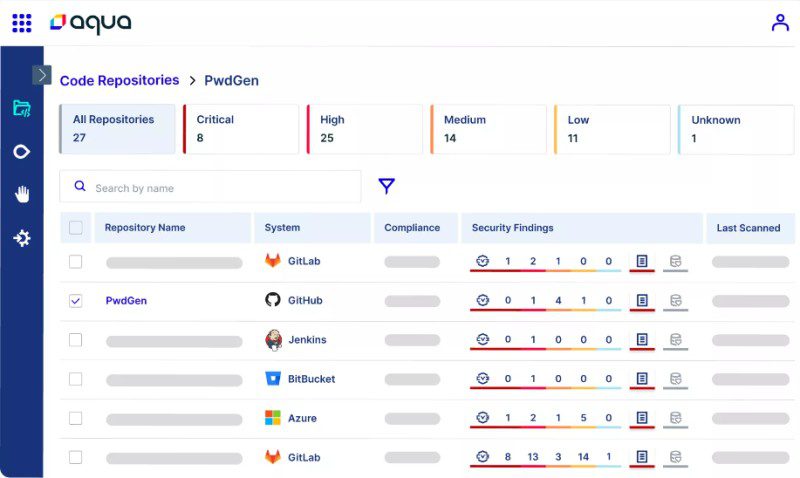

Аква

Aqua обеспечивает безопасность цепочки поставок программного обеспечения на протяжении всего жизненного цикла. Он может защитить все ваши звенья в цепочке поставок программного обеспечения, чтобы свести к минимуму возможности для атак и сохранить целостность кода.

С помощью Aqua вы можете выявлять риски и уязвимости на всех этапах жизненного цикла вашего программного обеспечения, сканируя изображения и код. Это также позволит находить открытые секреты, неправильные конфигурации IaC и вредоносное ПО, чтобы ни одна проблема не могла перейти на этап производства.

Вы можете защитить свои процессы и системы по всей цепочке поставок, чтобы разрабатывать и поставлять свое программное обеспечение в производство. Aqua поможет вам следить за состоянием безопасности ваших инструментов DevOps, обеспечивая наличие средств контроля безопасности.

Особенности и преимущества:

- Универсальное сканирование кода: Aqua может всего за несколько минут просканировать весь исходный код и обнаружить уязвимости, лазейки в системе безопасности, проблемы с лицензией на открытый исходный код и многое другое. Периодически сканируя коды, вы будете предупреждены о новых рисках, связанных с изменением кодов. Вы получите сканирование кода с помощью Aqua Trivy Premium и получите согласованные результаты на протяжении всего SDLC.

- Оповещения в рабочем процессе: сканируйте код и получайте уведомления независимо от того, где вы работаете. Вы можете получать уведомления непосредственно в среде IDE при написании кода, системе управления исходным кодом (SCM) в виде комментариев к запросам на включение, облачному репозиторию и конвейеру непрерывной интеграции еще до выпуска программного обеспечения.

- Мониторинг зависимостей с открытым исходным кодом: Aqua будет оценивать каждый из ваших пакетов с открытым исходным кодом на основе их популярности, рисков, ремонтопригодности и качества. Затем он уведомляет ваших разработчиков о критически опасных пакетах, когда они появляются. Это позволит вам установить и обеспечить соблюдение общеорганизационного уровня качества, которому вы должны соответствовать перед добавлением любого нового кода в кодовую базу.

- Конвейерная безопасность: получите полную информацию о конвейерах CI и просмотрите тысячи версий программного обеспечения, ведущих к производственной среде. Вы можете легко реализовать статический конвейерный анализ для каждого конвейера (например, GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI и т. д.) и понять каждую инструкцию.

- SBOM следующего поколения: не ограничивайтесь базовым созданием SBOM; вместо этого выйдите за рамки и запишите каждое действие и шаг, начиная с момента, когда разработчик фиксирует код, и заканчивая полным процессом сборки до создания вашего окончательного артефакта. Подписание кода также поможет пользователям проверить историю вашего кода и удостовериться, что сгенерированный код — это тот же код, что и в вашей цепочке инструментов разработки.

- Управление состоянием CI/CD: Aqua позволит вам выявлять и устранять критические ошибки в конфигурации вашей платформы DevOps (например, Jenkins, GitHub и т. д.) и внедрять в ней систему безопасности Zero-Trust. Он может применять политику доступа с наименьшими привилегиями, чтобы помочь вам контролировать привилегии во всем SDLC. Он также может реализовать разделение обязанностей (SoD) для снижения рисков безопасности при обеспечении соответствия требованиям.

Кроме того, вы можете установить и поддерживать доверие, создавая SBOM с цифровой подписью и применяя шлюзы целостности для проверки артефактов в конвейере CI/CD. Это поможет гарантировать, что только ваш код попадет в производственную фазу, а не что-либо еще с ним.

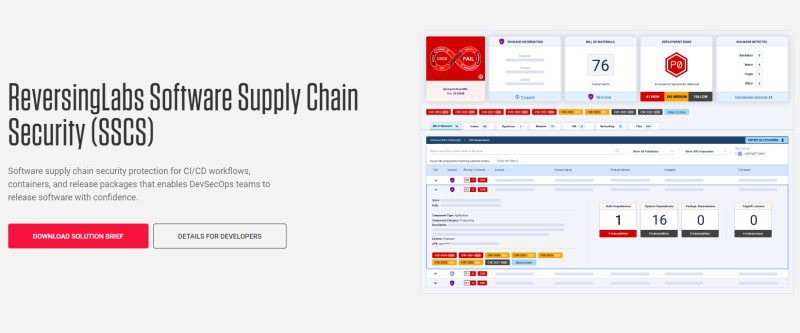

ReversingLabs

Получите расширенную безопасность цепочки поставок программного обеспечения (SSCS) для рабочих процессов CI/CD, пакетов выпуска и контейнеров от ReversingLabs, что позволит вашей команде DevSecOps развертывать приложение с большей уверенностью.

Этот инструмент позволяет быстро анализировать более крупные пакеты выпусков, библиотеки с открытым исходным кодом, стороннее программное обеспечение и контейнеры на наличие угроз. Вы также можете обнаруживать, устранять и приоритизировать угрозы высокого риска, скрытые в уровнях зависимости программного обеспечения.

Aqua предлагает настраиваемые политики утверждения, чтобы вы могли уверенно подтвердить качество безопасности своего программного обеспечения перед его выпуском в производство. Этот инструмент обеспечивает безопасность всего вашего SDLC, от контроля исходного кода до управления зависимостями компонентов программного обеспечения, процесса CI/CD и выпуска образов.

Таким образом, вы можете легко обнаруживать и устранять риски рабочего процесса CI/CD, компрометации, вредоносные пакеты с открытым исходным кодом, секретные раскрытия и другие виды угроз на каждом этапе жизненного цикла разработки программного обеспечения вашей организации.

Кроме того, вы можете выйти за рамки и защитить своих клиентов от нежелательного вмешательства, которое может внедрить в программное обеспечение несанкционированные поведенческие изменения, бэкдоры и вредоносное ПО.

Вы сможете выполнять безотказную интеграцию на каждом этапе конвейера доставки. Эти интеграции помогут вам устранять угрозы с высокой степенью риска быстрее и на ранней стадии. ReversingLabs — отличная инвестиция не только для команд разработчиков, но и для команд SOC.

Сник

Повысьте безопасность цепочки поставок программного обеспечения с помощью Synk, который поможет вам защитить критически важные компоненты программного обеспечения, такие как образы контейнеров, библиотеки с открытым исходным кодом, инструменты для разработчиков и облачную инфраструктуру.

Snyk поможет вам понять и управлять безопасностью вашей цепочки поставок, отслеживая зависимости, обеспечивая безопасный дизайн и устраняя уязвимости. Это гарантирует, что вы разрабатываете программное обеспечение с учетом требований безопасности с самого начала.

Используя Snyk, вы можете отслеживать популярность, обслуживание и безопасность более 1 млн пакетов с открытым исходным кодом в различных экосистемах.

Вы можете сканировать свое программное обеспечение, чтобы создать спецификацию, чтобы определить используемые компоненты и взаимодействие между ними. Snyk поможет вам исправить больше проблем, связанных с безопасностью, за меньшее время.

- Snyk Vulnerability Database и Synk Advisor — это два инструмента, которые предоставляют полезную и актуальную информацию о критических проблемах и способах их предотвращения, чтобы упростить управление угрозами безопасности еще до начала проекта.

- Аудиторские услуги Snyk, Snyk Container и Snyk Open Source, представляют собой инструменты для анализа проектов и создания SBOM со списком известных уязвимостей, пакетов с открытым исходным кодом и рекомендациями по исправлению.

- Snyk позволяет вам интегрироваться с несколькими инструментами, рабочими процессами и конвейерами, чтобы обеспечить безопасность вашей цепочки поставок программного обеспечения. Интеграции включают PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack и многие другие.

Кроме того, Snyk поддерживается ведущими системами безопасности в отрасли, предлагая вам инструменты для защиты ваших зависимостей с открытым исходным кодом, пользовательского кода, облачной инфраструктуры и контейнеров всего на одной платформе.

Заключение

Онлайн-риски расширяются, создавая угрозы для бизнеса, активов и людей. Таким образом, если вы являетесь разработчиком программного обеспечения или занимаетесь разработкой программного обеспечения, вы должны повысить безопасность своей цепочки поставок программного обеспечения, используя методы и инструменты, подобные описанным выше. Эти инструменты помогут обезопасить всю цепочку поставок программного обеспечения, эффективно нейтрализуя угрозы.

Вы также можете изучить инструменты DevSecOps.